Start: 10:00

Przejście dużej części firm na model pracy zdalnej lub hybrydowej spowodowało konieczność modyfikacji dostępów do współdzielonych danych. Udostępnienie ich w chmurze, wymiana za pomocą aplikacji typu dropbox czy przy użyciu innych aplikacji cloud wymaga od pracodawcy ich właściwego zabezpieczania.

Serdecznie zapraszamy na webinar, podczas którego porozmawiamy nie tylko o proaktywnej ochronie danych osobowych, ale również o tej, stanowiącej wartość intelektualną każdej firmy – recepturach, patentach, procesach oraz informacjach krytycznych tj. cenniki, listy dostawców, wyniki finansowe.

Wspólnie z firmą Forcepoint opowiemy, jak właściwie zabezpieczać wszystkie te dane przy pomocy rozwiązania DLP (Data Loss Prevention).

AGENDA

Blok I

- Dane – najwartościowsze zasoby Twoje firmy (dane, własność intelektualna, regulacje)

- Znajdź swoje dane. Dane w ruchu i dane w spoczynku

- Dostęp do danych przez pracowników

- Polityki prywatności – jak zarządzać dostępem do danych? Kto w firmie ma do nich dostęp?

- DLP (Data Loss Prevention) – czy nas na to stać? Koszty i wymagania związane z wdrożeniem systemu

Blok II

- Pokaz na żywo możliwości systemu DLP

Partnerem webinaru jest:

Jak dołączyć?

Aby podłączyć się do spotkania online musisz korzystać z przeglądarki Google Chrome lub Microsoft Edge. W przypadku posiadania innej przeglądarki prosimy o skorzystanie z aplikacji "Instrukcja" lub o zainstalowanie Google Chrome lub Microsoft Edge.

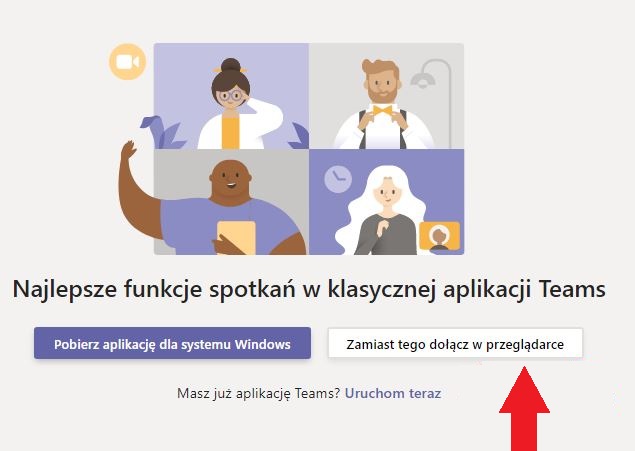

Krok 1

Po kliknięciu w link dołączenia do spotkania zobaczysz stronę powitalną platformy Teams. Zapyta ona czy chcesz się połączyć za pomocą przeglądarki czy za pomocą aplikacji. Kliknij przycisk odpowiadający za przeglądarkę.

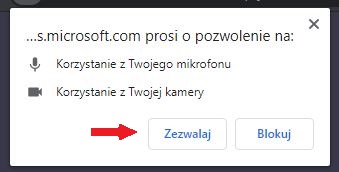

Krok 2

Twoja przeglądarka może zapytać o dostęp do mikrofonu oraz kamery. Zezwól na taki dostęp poprzez kliknięcie przycisku "Zezwalaj".

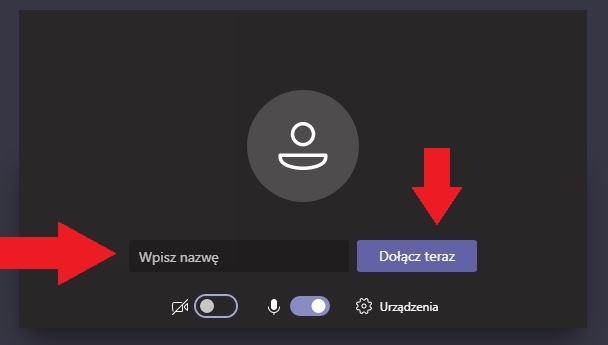

Krok 3

Przeglądarka poprosi Cię o podanie imienia i nazwiska. W pole wpisz nazwę, a następnie kliknij przycisk "Dołącz teraz".

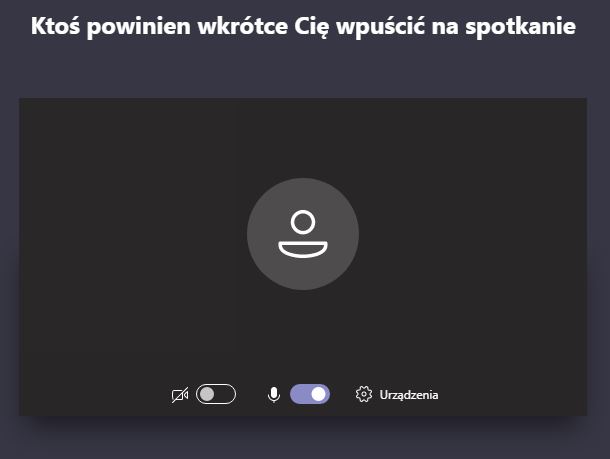

Krok 4

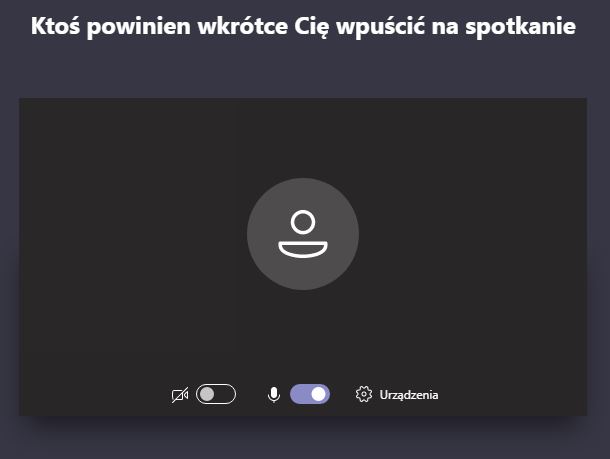

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Klinkij przycisk poniżej aby, dołączyć.

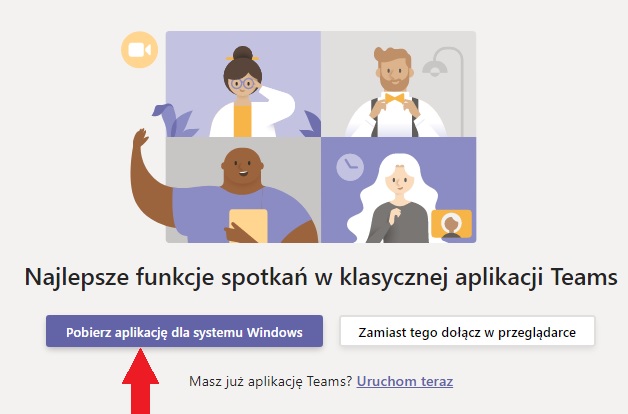

Krok 1

Po kliknięciu w link dołączenia do spotkania zobaczysz stronę powitalną platformy Teams. Zapyta ona czy chcesz się połączyć za pomocą przeglądarki czy za pomocą aplikacji. Kliknij przycisk odpowiadający za pobranie aplikacji.

Krok 2

Uruchom pobrany plik. Aplikacja Teams powinna się automatycznie uruchomić oraz dołączyć Cię do naszego webinaru.

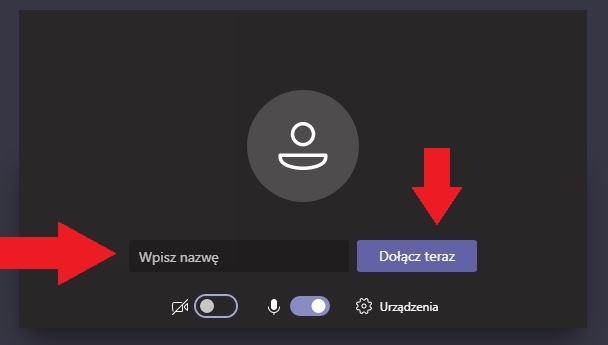

Krok 3

Aplikacja poprosi Cię o podanie imienia i nazwiska. W pole wpisz nazwę, a następnie kliknij przycisk "Dołącz teraz".

Krok 4

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

Krok 1

Pobierz aplikację Microsoft Teams ze sklepu Google Play.

Krok 2

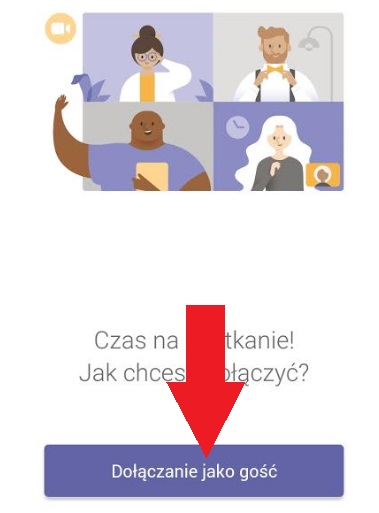

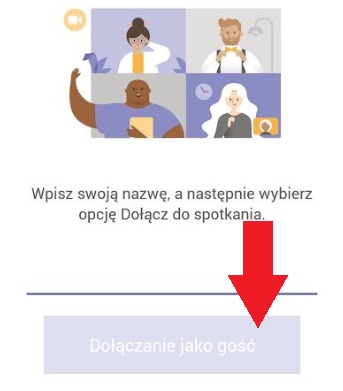

Po kliknięciu w link dołączenia do spotkania, aplikacja zapyta czy chcesz się zalogować czy dołączyć jako gość. Wybierz opcję dołącz jako gość, wpisz swoje imię i nazwisko a następnie potwierdź to ponownie klikając w przycisk dołącz jako gość.

Krok 3

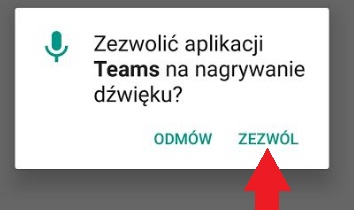

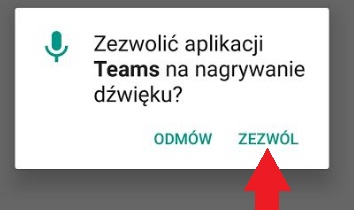

Aplikacja może zapytać Cię o zgodę na wykorzystanie mikrofonu. Jeżeli to nastąpi, zezwól na to.

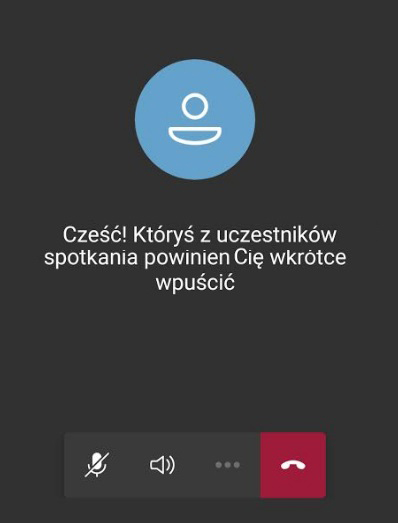

Krok 4

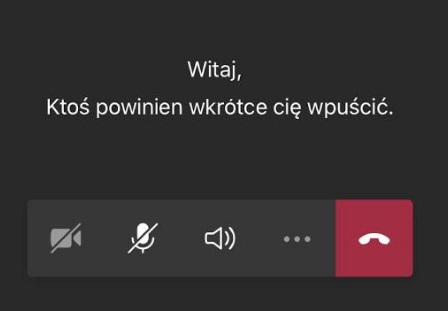

Znajdujesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

Krok 1

Pobierz aplikację Microsoft Teams ze sklepu App Store.

Krok 2

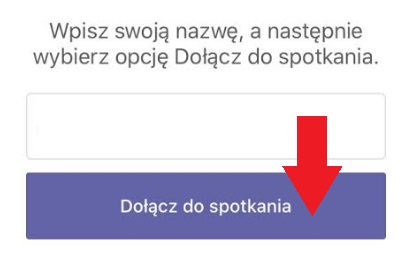

Po kliknięciu w link dołączenia do spotkania, aplikacja zapyta czy chcesz się zalogować czy dołączyć jako gość. Wybierz opcję dołącz jako gość, wpisz swoje imię i nazwisko a następnie potwierdź to ponownie klikając w przycisk dołącz do spotkania.

Krok 3

Aplikacja może zapytać Cię o zgodę na wykorzystanie mikrofonu. Jeżeli to nastąpi, zezwól na to.

Krok 4

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

Na webinarium wystąpią:

Więcej na temat Cyber Security

IS Partnerem Roku firmy Check Point Technologies

Podczas tegorocznego Check Point Security Day odebraliśmy aż trzy nagrody.

Obejrzyj webinar: NetOchrona – pełne security w miesięcznym modelu

To jedyna oferta na rynku, która łączy technologie Check Point z wygodnym modelem subskrypcyjnym.

Architektury Referencyjne – właściwe wsparcie w obliczu NIS2

Nasze rozwiązania są dopasowane do faktycznych potrzeb oraz charakteru działalności podmiotów objętych Dyrektywą NIS2.