Start: 11:00

Infrastruktura IT wymaga dziś inteligentnego zbierania informacji z wielu punktów sieciowych. Bez odpowiednich rozwiązań nie jesteśmy w stanie widzieć całego ruchu sieciowego i efektywnie go analizować.

Rosnąca złożoność środowisk IT doprowadza do zmniejszenia stopnia widoczności tego ruchu. Połączone rozwiązania Flowmon i Gigamon zapewniają zaawansowane monitorowanie ruchu w oparciu o protokół Netflow/IPFIX, zwiększając znacznie poziom widoczności sieci poprzez nakładanie na nią warstwy bezpieczeństwa.

W trakcie webinaru poruszymy zagadnienia związane z architekturą tych dwóch rozwiązań, funkcjonalnościami oraz nowościami z rodziny produktów Flowmon i Gigamon. W drugiej części pokażemy jak działają one w praktyce.

Blok I

- Wyzwania dnia dzisiejszego dla zespołów SecOps, NetOps, DevOps

- Jak zwiększać widoczność ruchu sieciowego, eliminacja blind-spotów

- Czym jest flow?

Blok II

- Filtrowanie i optymalizacja ruchu sieciowego

- Replikacja ruchu do sond Flowmona

- Pozyskiwanie danych ze środowisk wirtualnych

- Skuteczna analiza

Partnerami webinaru są:

![]()

Jak dołączyć?

Aby podłączyć się do spotkania online musisz korzystać z przeglądarki Google Chrome lub Microsoft Edge. W przypadku posiadania innej przeglądarki prosimy o skorzystanie z aplikacji "Instrukcja" lub o zainstalowanie Google Chrome lub Microsoft Edge.

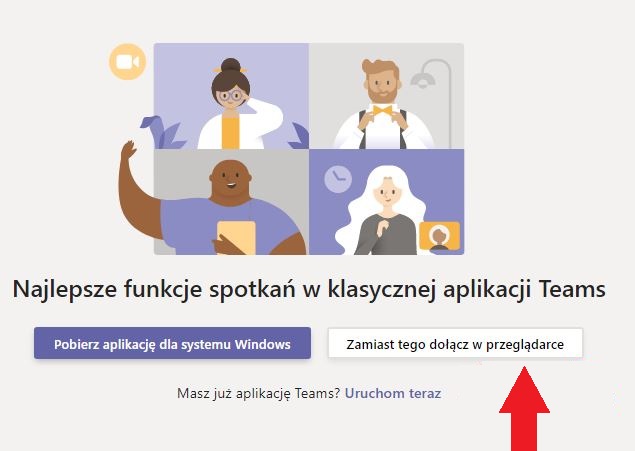

Krok 1

Po kliknięciu w link dołączenia do spotkania zobaczysz stronę powitalną platformy Teams. Zapyta ona czy chcesz się połączyć za pomocą przeglądarki czy za pomocą aplikacji. Kliknij przycisk odpowiadający za przeglądarkę.

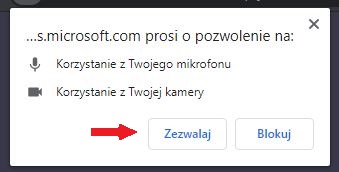

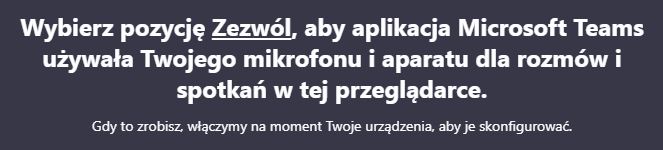

Krok 2

Twoja przeglądarka może zapytać o dostęp do mikrofonu oraz kamery. Zezwól na taki dostęp poprzez kliknięcie przycisku "Zezwalaj".

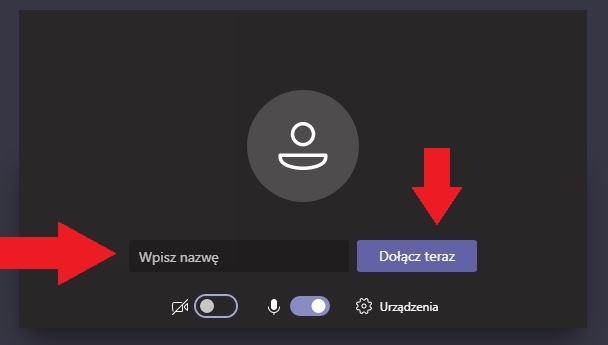

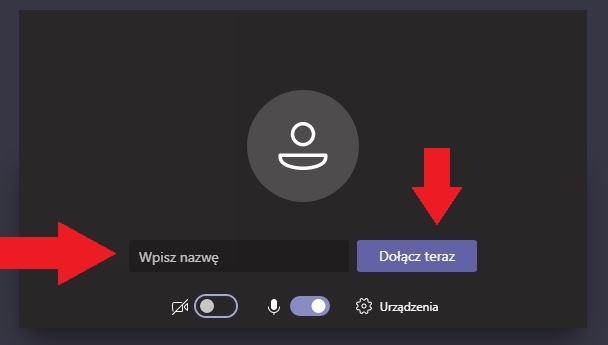

Krok 3

Przeglądarka poprosi Cię o podanie imienia i nazwiska. W pole wpisz nazwę, a następnie kliknij przycisk "Dołącz teraz".

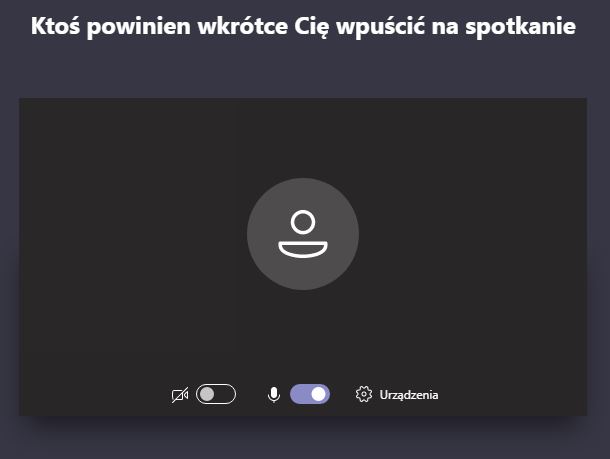

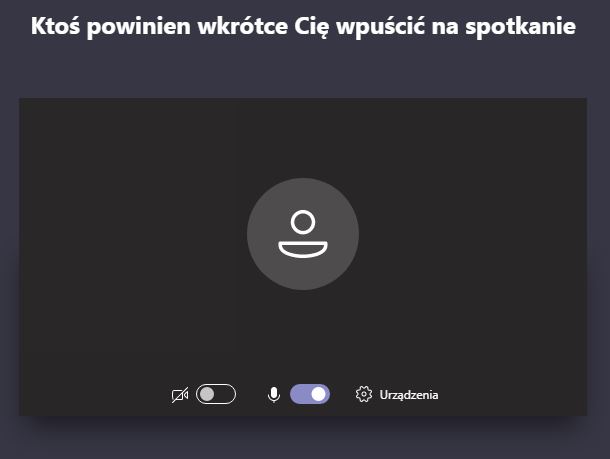

Krok 4

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Klinkij przycisk poniżej aby, dołączyć.

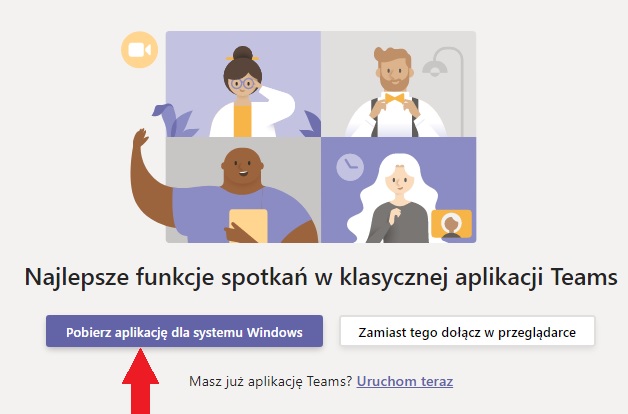

Krok 1

Po kliknięciu w link dołączenia do spotkania zobaczysz stronę powitalną platformy Teams. Zapyta ona czy chcesz się połączyć za pomocą przeglądarki czy za pomocą aplikacji. Kliknij przycisk odpowiadający za pobranie aplikacji.

Krok 2

Uruchom pobrany plik. Aplikacja Teams powinna się automatycznie uruchomić oraz dołączyć Cię do naszego webinaru.

Krok 3

Aplikacja poprosi Cię o podanie imienia i nazwiska. W pole wpisz nazwę, a następnie kliknij przycisk "Dołącz teraz".

Krok 4

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

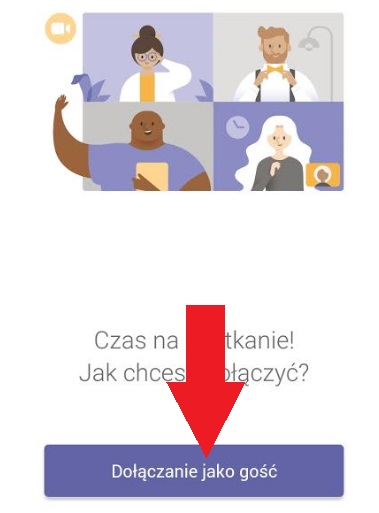

Krok 1

Pobierz aplikację Microsoft Teams ze sklepu Google Play.

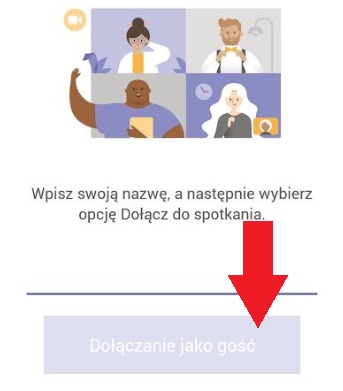

Krok 2

Po kliknięciu w link dołączenia do spotkania, aplikacja zapyta czy chcesz się zalogować czy dołączyć jako gość. Wybierz opcję dołącz jako gość, wpisz swoje imię i nazwisko a następnie potwierdź to ponownie klikając w przycisk dołącz jako gość.

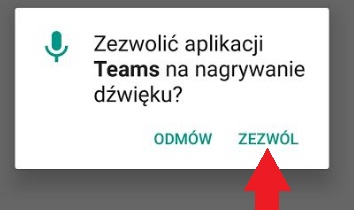

Krok 3

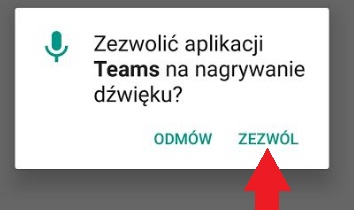

Aplikacja może zapytać Cię o zgodę na wykorzystanie mikrofonu. Jeżeli to nastąpi, zezwól na to.

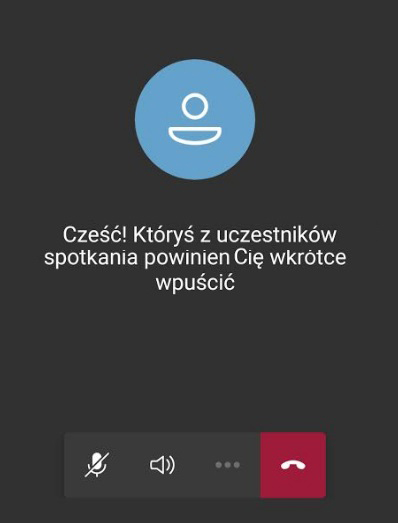

Krok 4

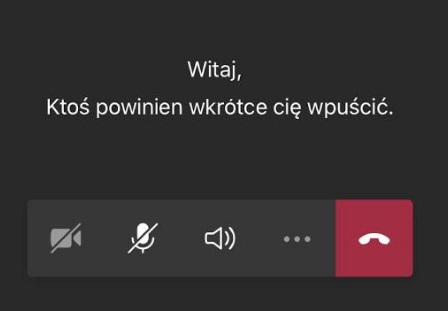

Znajdujesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

Krok 1

Pobierz aplikację Microsoft Teams ze sklepu App Store.

Krok 2

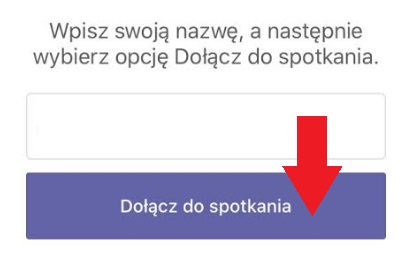

Po kliknięciu w link dołączenia do spotkania, aplikacja zapyta czy chcesz się zalogować czy dołączyć jako gość. Wybierz opcję dołącz jako gość, wpisz swoje imię i nazwisko a następnie potwierdź to ponownie klikając w przycisk dołącz do spotkania.

Krok 3

Aplikacja może zapytać Cię o zgodę na wykorzystanie mikrofonu. Jeżeli to nastąpi, zezwól na to.

Krok 4

Znajdziesz się w poczekalni naszego webinaru. Jeden z moderatorów wkrótce dołączy Cię do spotkania.

Krok 5

Gotowi na webinar? Kliknij przycisk poniżej, aby dołączyć.

Na webinarium wystąpią:

Więcej na temat Cyber Security

Architektury Referencyjne – właściwe wsparcie w obliczu NIS2

Nasze rozwiązania są dopasowane do faktycznych potrzeb oraz charakteru działalności podmiotów objętych Dyrektywą NIS2.

Bezpieczeństwo IT w polskich firmach: dlaczego ochrona danych staje się priorytetem?

Wiele organizacji ryzykuje, zezwalając na pracę zdalną i korzystanie z usług chmurowych, bez wdrożenia rozwiązań ochrony danych oraz brzegu sieci.

Dynamika w środowisku IT: dlaczego tradycyjne sieci już nie wystarczają?

Przestarzałe, nadmiernie złożone i niejednorodne środowiska sieciowe w połączeniu z niedoborami kadrowymi rodzą wymierne ryzyka biznesowe i generują zbędne koszty.